引言

IPv6運用AH和ESP對所傳輸的數據進行認證和加密,保證了數據的機密性、完整性和可靠性,實現了信息在傳輸過程的安全性。但IPv6并不能保障網絡系統本身的安全及其提供的服務的可用性,也不能防止黑客的非法入侵和竊取私有數據。面對IPv6將要廣泛的應用,有必要將其和防火墻相結合來保障整個網絡系統的安全。

目前Linux操作系統自2.2內核以來已提供對IPv6的支持,其性能穩定且安全性較高,因此本文以Linux為平臺來研究設計針對IPv6的防火墻系統。

Linux內核對數據包的過濾處理

netfilter框架機制

netfilter是linux2.4內核以后實現數據包過濾處理的一個抽象的、通用化的功能框架,它提供了不同于BSD Socket接口的操作網絡數據包的機制。在netfilter中,協議棧每種協議都定義了若干個鉤子(HOOK),而對應協議的數據包將按照一定的規則通過一些鉤子,每一個鉤子都是處理函數掛載點。內核模塊可以在各個鉤子上注冊處理函數以操作經過對應鉤子的數據包。數據包經過所注冊的函數處理后,根據一定的策略返回給內核進行下一步的處理。

IPv6協議定義了五個鉤子:

(1)NF_IPv6_PRE_ROUTING:數據包在抵達路由之前經過這個鉤子。一般應用于防止拒絕服務攻擊和NAT。

(2)NF_IPv6_LOCAL_IN:目的地為本地主機的數據包經過這個鉤子,這個鉤子可以應用于防火墻。

(3)NF_IPv6_FORWARD:目的地非本地主機的數據包經過這個鉤子。

(4)NF_IPv6_POST_ROUTING:數據包在離開本地主機之前經過這個鉤子,包括源地址為本地主機和非本地主機的數據包。

(5)NF_IPv6_LOCAL_OUT:本地主機發出的數據包經過這個鉤子。這個鉤子可以應用于防火墻。如圖1所示。

圖1 netfilter框架機制

數據包從左邊進入系統,進行IP校驗以后,數據包經過第一個鉤子NF_IP6_PRE_ROUTING注冊函數進行處理,然后就進入路由代碼決定該數據包是需要轉發還是發給本機。若該數據包是發給本機的,則該數據經過鉤子NF_IP6_LOCAL_IN注冊函數的處理以后傳遞給上層協議。若該數據包應該被轉發則它被NF_IP6_FORWARD注冊函數處理。經過轉發的數據包經過最后一個鉤子NF_IP6_POST_ROUTING注冊函數的處理以后,再傳輸到網絡上。本地產生的數據經過鉤子NF_IP6_LOCAL_OUT注冊函數處理以后,進行路由選擇處理,然后經過NF_IP6_POST_ROUTING注冊函數的處理以后發送到網絡上。每個注冊函數處理完后,將返回一個整形常量,內核根據這個返回值來對數據包作下一步的處理,現在內核共定義了以下五個常量:

(1)NF_DROP表示丟棄此數據包,而不進入此后的處理;

(2)NF_ACCEPT表示接受此數據包,進入下一步的處理;

(3)NF_STOLEN表示異常分組;

(4)NF_QUEUE表示排隊到用戶空間,等待用戶處理;

(5)NF_REPEAT表示再次進入該鉤子函數作處理。

ip6tables數據包過濾系統

目前,基于Netfilter框架的、稱為ip6tables的IPv6數據包選擇系統在Linux2.4以上的內核中被應用,它可以讓用戶訪問內核過濾規則和命令。這種數據包選擇主要用于實現數據包過濾(filter表)、網絡地址轉換(nat表)及數據包處理(mangle表)。Linux2.4內核提供的這三種數據包處理功能都基于Netfilter的鉤子函數和IP表。它們相互之間是獨立的模塊,但完美的集成到由Netfilter提供的框架中。

filter表格不對數據包進行修改,只對數據包進行過濾。它通過鉤子函數NF_IP6_LOCAL_IN、NF_IP6_FORWARD及NF_IP6_LOCAL_OUT接入Netfilter框架。NAT表格監聽三個Netfilter鉤子函數:

NF_IP6_PRE_ROUTING、NF_IP6_POST_ROUTING及NF_IP6_LOCAL_OUT,用于源NAT、目的NAT、偽裝(是源NAT的一個特例)及透明代理(是目的NAT的一個特例)。mangle表格在NF_IP6_PRE_ROUTING和NF_IP6_LOCAL_OUT鉤子中進行注冊。使用mangle表,可以實現對數據包的修改或給數據包附上一些額外數據。

ip6tables用戶命令基本上包含以下5部分:

(1)希望工作在哪個表(Filter、NAT、Mangle);

(2)希望使用⑴所指定的表的哪個鏈(INPUT、OUTPUT、FORWARD等);

(3)進行的操作(插入、添加、刪除、修改);

(4)對特定規則的目標動作;

(5)匹配數據包條件。ip6tables的語法為:

#ip6tables[-ttable] command [match] [target] [-ttable]有三種可用的表選項:filter、nat和mangle。該選項如果未指定,則filter用作缺省表。filter表用于一般的信息包過濾,它包含INPUT、OUTPUT和FORWARD鏈。nat表用于要轉發的信息包,它包含PREROUTING、OUTPUT和POSTROUTING鏈。

PREROUTING鏈由指定信息包一到達防火墻就改變它們的規則所組成,而POSTROUTING鏈由指定正當信息包打算離開防火墻時改變它們的規則所組成。如果信息包及其頭內進行了任何更改,則使用mangle表。該表包含一些規則來標記用于高級路由的信息包,該表包含PREROUTING和OUTPUT鏈。

ip6tables的基本操作(command):-A表示在鏈尾添加一條規則,-I表示插入一條規則,-D表示刪除一條規則,-R表示替代一條規則,-L表示列出所有規則。

ip6tables基本目標動作(target)(適用于所有的鏈):ACCEPT表示接收該數據包,DROP表示丟棄該數據包,QUEUE表示排隊該數據包到用戶空間,RETURN表示返回到前面調用的鏈,FOOBAR表示用戶自定義鏈。

ip6tables基本匹配條件(match)(適用于所有的鏈):-p表示指定協議,-s表示源地址,-d表示目的地址,-i表示數據包輸入接口,-o表示數據包輸出接口。例如,識別IPv6的網絡服務器上的SSH連接時可以使用以下規則:

#ip6tables-AINPUT-ieth0-ptcp-s3ffe:ffff:100::1/128--dport22-jACCEPT

當然,還有其他對規則進行操作的命令,如清空鏈表,設置鏈缺省策略,添加用戶自定義的鏈等,這里不再詳述。

INPUT、OUTPUT、FORWARD鏈是ip6tables內置的過濾鏈,每條鏈都可定義若干條過濾規則,構成了基本的ip6tables包過濾防火墻,如圖2所示。

圖2 ip6tables內置的過濾鏈表

應用服務代理

包過濾防火墻只考查數據包的少數幾個參數,對高層的應用服務不能識別。為了能過濾服務連接,通過代理服務器使允許代理的服務通過防火墻,阻塞沒有代理的服務。因此,使用代理服務的好處就是可以過濾協議,在應用層級建立起安全機制。應用代理后網絡通信過程如圖3所示。

圖3 應用代理后網絡通信過程

Squid是Linux下一個高性能的代理緩存服務器,支持FTP、gopher和HTTP協議。和一般的代理緩存軟件不同,Squid用一個單獨的、非模塊化的、I/O驅動的進程來處理所有的客戶端請求。可從www.squid-cache.org獲取該軟件的源代碼安裝包squid-2.5.STABLE.tar.gz,解壓縮包:

#tarxvfzsquid-2.5.STABLE2.tar.gz

然后,進入相應目錄對源代碼進行配置和編譯:

#cdsquid-2.5.STABLE2

#./configure--prefix=/var/squid

--sysconfdir=/etc

--enable-arp-acl

--enable-linux-netfilter

--enable-pthreads

--enable-err-language="Simplify_Chinese"

--enable-storeio=ufs,null

--enable-default-err-language="Simplify_Chinese"

最后執行#make;makeinstall將源代碼編譯為可執行文件完成安裝。為了使squid支持IPv6,從devel.squid-cache.org/projects.html#squid3-ipv6下載squid3-ipv6.patch補丁并安裝。接下來在/etc/squid.conf中對squid的運行進行配置。

下面是一個在配置文件中有關IPv6部分的簡單例子:

#IPv6的訪問控制列表

aclallsrc::/0

aclsitelocalsrcfec0:/16

aclipv4::ffff:0:0/96

#對列表所做的處理

http_accessdenyipv4

http_accessallowsitelocal

http_accessdenyall

IPv6復合型防火墻的設計

把分組過濾系統ip6tables和應用代理squid結合使用,由分組過濾控制通信的底層,代理服務器用于過濾應用層的服務,這樣就能從網絡層到應用層進行全方位的安全處理。比如若要對http協議進行控制,則用ip6tables把對Web端口80的請求轉發到squid端口,由squid對這個應用層協議進行控制,而用戶瀏覽器仍然認為它訪問的是對方的80端口。如下面這條命令:

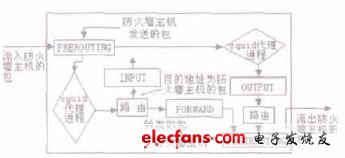

#ip6tables-tnat-APREROUTING-ieth0-s3ffe:ffff:200:: 1/128-ptcp--dport80-jREDIRECT--to-ports3128(eth0為防火墻主機輸入接口,3128是squid監聽HTTP客戶連接請求的缺省端口)。系統的工作流程如圖4所示。當一個數據包進入防火墻后,首先由ip6tables的nat表中PREROUTING鏈的規則來判斷這個數據包的高層協議(如HTTP、FTP等)是否應受控制,若應受控制,則將其定向到squid端口,由squid代理進程進行處理,如上命令所示。之后,進行路由判斷,若是防火墻本地包,則要由INPUT鏈處理,若是外地包,則要由FORWARD鏈來處理,最后經過POSTROUTING鏈的snat處理把數據包轉發出防火墻,形成透明代理。如下命令所示:

圖4 IPv6復合型防火墻系統的工作流程

ip6tables-APOSTROUTING-tnat-sIPv6(s1)-oeth1-jSNAT--to-sourceIPv6(s)。其中IPv6(s1)指數據包的源IPv6地址,eth1為防火墻主機輸出接口,IPv6(s)指防火墻主機的出口地址。

若數據包來自防火墻主機本身,經過PREROUTING鏈規則處理,判斷是否應進行squid代理,若是,則進行squid處理,之后經過OUTPUT鏈規則處理,再判斷路由,最后由POSTROUTING鏈的snat處理把數據包轉發出防火墻。

結論

由squid限定內外網絡之間的服務連接,使它們都通過squid的介入和轉換,再由防火墻本身提交請求和應答,這樣就使內外網絡的計算機不會直接進行會話,結合ip6tables的包過濾控制底層通信,從而能建立起一種從網絡層到應用層堅固的IPv6防火墻系統。ip6tables和squid都可以免費獲得,因此無論從安全性還是從經濟性來說,這都是一種非常好的IPv6防火墻解決方案。