一、前言

在消費互聯網時代,物聯網本身的價值并沒有被充分挖掘,隨著5G時代的到來,物聯網領域迎來了新的發展契機。5G通信技術定義了eMBB、uRLLC、mMTC三大應用場景,極大提升了物聯網的通信能力和靈活性,為物聯網的未來發展提供了良好的基礎設施。

當前,我國正處于5G網絡大規模商用準備階段,各地紛紛圍繞智慧城市、智慧家居、智慧工廠、智慧醫療、智慧交通等領域,大力培育物聯網應用生態,未來“5G+”模式將在各領域的數字化轉型過程中扮演越來越重要的角色,并進一步催生新一輪科技變革和物聯網產業變革。據統計,截至2020年底,我國蜂窩物聯網連接設備達到11.36億戶,全年凈增1.08億戶,蜂窩物聯網連接數占移動網絡連接總數的比重已達41.6%。我國蜂窩物聯網連接設備中應用于智能制造、智慧交通、智慧公共事業的終端用戶占比分別達18.5%、18.3%、22.1%。(數據來源:工信部《2020年通信業統計公報》)

隨著物聯網產業規模不斷壯大,基于5G網絡的新型物聯網終端應用越來越多,更多的黑客組織將目標瞄準了各種新型的物聯網終端設備,利用這些設備上存在的漏洞植入惡意程序,控制物聯網設備發起DDOS攻擊、竊取數據信息或造成業務癱瘓。物聯網終端設備的安全問題已成為限制物聯網業務廣泛部署的一大障礙。分析物聯網終端面臨的安全風險,對提升物聯網安全水平,促進物聯網及其生態系統的健康發展有著重要意義。

梆梆安全做為國內專業的移動安全與物聯網安全廠商,結合前期工作基礎及自研IoT固件融合分析平臺的統計數據,編制了此報告,旨在對2020年典型IoT終端面臨的安全風險進行匯總分析,多維度呈現威脅態勢,量化漏洞風險等級,為物聯網相關企業建立健全面向IoT終端安全的檢測、評估體系提供參考。

梆梆安全做為國內專業的移動安全與物聯網安全廠商,結合前期工作基礎及自研IoT固件融合分析平臺的統計數據,編制了此報告,旨在對2020年典型IoT終端面臨的安全風險進行匯總分析,多維度呈現威脅態勢,量化漏洞風險等級,為物聯網相關企業建立健全面向IoT終端安全的檢測、評估體系提供參考。

二、IoT行業概覽

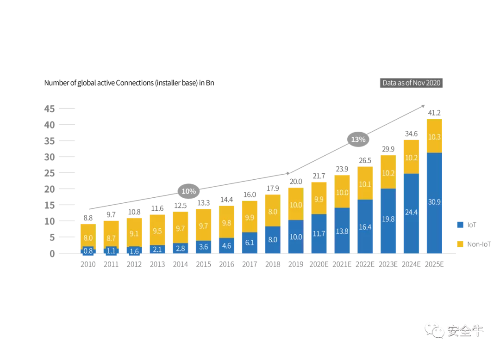

IoT行業發展提速,聯網終端數量猛增

盡管Covid-19疫情還在持續,但物聯網市場仍在不斷增長。根據IoT Analytics的統計,2020年,IoT聯網設備(如:智能網聯汽車、智能家居設備、工業聯網終端)的數量將首次超過非IoT聯網設備(如:智能手機、筆記本電腦和臺式機)。到2020年底,全球217億個活動聯網設備中,IoT聯網設備將達到117億(占比約54%)。到2025年,預計將有超過300億的IoT連接,全球平均每人將近4臺IoT設備。

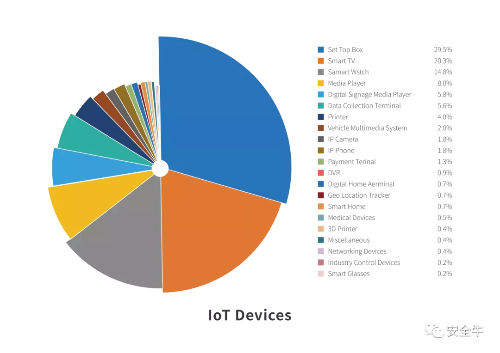

此外,在Covid-19期間,據Zscaler的跟蹤結果顯示,企業IoT設備的使用量增加了1500%,帶來一個新的安全問題:“Shadow IoT devices”——指未經授權而接入企業的設備。這些設備幾乎沒有安全措施,在這種情況下,影子IoT設備與企業網絡的連接增加了攻擊面,帶來更大的安全隱患。這些IoT設備包括:數字機頂盒、IP攝像機、智能家居設備、智能電視、智能手表,甚至汽車多媒體系統。

安全威脅加劇,全球IoT安全支出飆升

隨著各類功能豐富的智能設備逐漸融入大眾的生活中,人與設備的聯系更加緊密。IoT設備承載了越來越多的生產生活數據和個人隱私信息,其安全問題也逐漸得到重視。由于IoT設備海量異構的特性,其安全攻擊帶來的后果也更為多樣和嚴重。例如,智能攝像頭被攻擊可能帶來家庭或工作隱私的泄露,智能手表被攻擊可能帶來行動軌跡的泄露,智能網聯汽車被入侵更是可能直接對人身安全造成嚴重威脅。

IoT終端安全問題加速增長

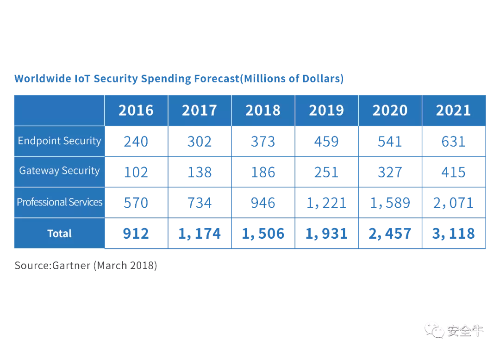

在物聯網行業快速發展的背景下,物聯網安全事件頻發,全球物聯網安全支出不斷增加。據Gartner調查,近20%的企業或相關機構在過去三年內遭受了至少一次基于物聯網的攻擊。Gartner預測,為了防范安全威脅,2020年底全球物聯網安全支出將達到24.57億美元,其中,終端安全支出約5.41億美元,網關安全支出約3.27億美元,專業服務支出約15.89億美元。

隨著5G技術的普及,物聯網應用場景變得越發龐雜,IoT設備碎片化、分布式趨勢明顯,安全需求、安全標準較難統一,且缺乏統一管控手段。再加上受限于IoT設備的成本低、算力有限等現實因素,目前的安全機制很難直接復用到IoT設備上,導致IoT設備自身防護能力較弱,易被利用安全漏洞開展入侵、攻擊等行為。

同時,IoT設備固件普遍存在邏輯缺陷和安全漏洞,部分開發廠商為節約開發成本、提高開發效率,直接調用第三方組件,但并未關注引入組件是否存在安全隱患或者缺陷,導致固件中存在大量漏洞且未經修復,極易被攻擊者利用。

三、IoT終端安全數據統計分析

檢測樣本數據統計

梆梆安全利用IoT固件融合分析平臺,對2020年市場上主流的IoT設備固件進行了自動化抓取與安全檢測,并對其中版本較新的433款設備的安全檢測結果進行了統計與分析。

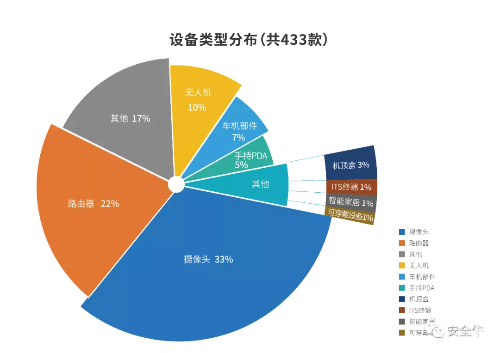

1.IoT設備類型分布

我們的檢測樣本共計11大類,包括攝像頭、路由器、電力智能終端、無人機、車機部件、手持PDA、機頂盒、智能交通、智能家居、可穿戴設備,分布比例如下:

檢測樣本按設備類型分布統計

隨著技術的發展、產業的逐步成熟,智能攝像頭作為身份認證和安防監控等場景的重要環節,在智慧城市、智能家居、汽車、無人機、AR等領域已有廣泛應用。而路由器的角色也逐漸演變為智能家居的聯網中樞。聯網與智能化越來越多地影響著我們的日常生活,也對安全提出了更高的要求。

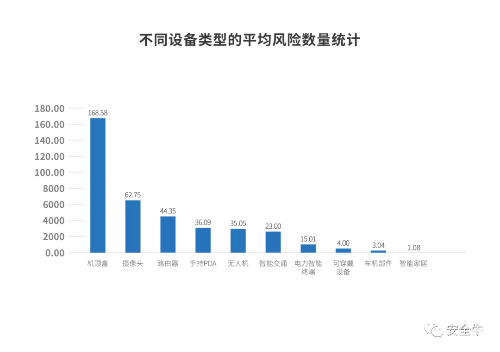

2.安全風險分布

針對433個樣本,固件融合分析平臺共檢出安全風險20065個,平均每款IoT設備存在46.34個安全風險。按風險漏洞從高到低排列的設備類型依次為:機頂盒、攝像頭、路由器、手持PDA、無人機等。在數字化生活的浪潮中,我們身邊的智能設備卻頻頻爆出安全漏洞與被攻破事件,反映出廠商與大眾的安全意識與安全防護手段的缺失。

安全風險按設備類型分布統計

固件代碼漏洞分析

1.高可利用性漏洞占比較大

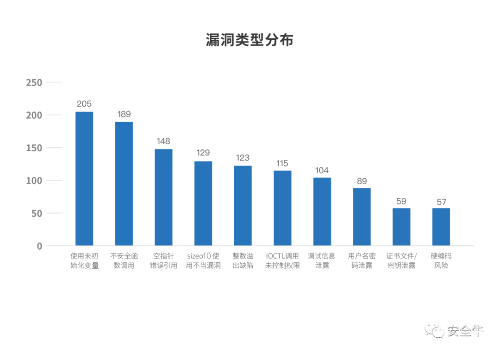

通過固件融合分析平臺,梆梆安全對IoT設備固件的基本信息、代碼風險、敏感信息泄露、配置安全等層面進行了安全測試,檢測出的安全風險TOP10按類型分布情況如下:

安全風險數量TOP10統計分布

據統計,占比較多的風險類型有CWE-457(使用未初始化變量)、CWE-676(不安全函數調用)、CWE-476(空指針引用)、CWE-467(sizeof()使用不當漏洞)、CWE-190(整數溢出缺陷)、CWE-215(調試信息泄露)等。這些安全風險有可能導致拒絕服務攻擊、修改控制流、緩沖區溢出、崩潰重啟、運行錯誤等安全威脅。

另外,在統計結果中,用戶名密碼泄露風險共發現89次,證書文件/密鑰泄露風險共發現59次,可能導致用戶信息泄露,或利用密鑰對惡意軟件進行簽名,以此欺騙普通用戶進行安裝等安全隱患。

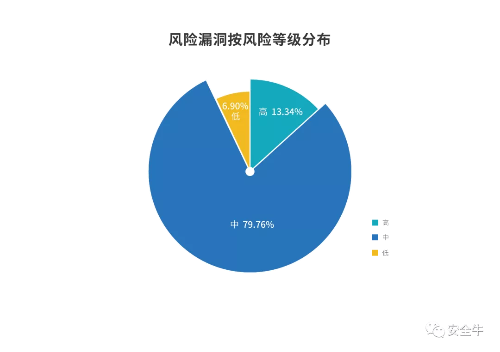

2.中風險漏洞數量最多

參考CVSS(Common Vulnerability Scoring System,通用漏洞評分系統),將安全風險劃分為高、中、低三個等級,檢測結果的風險等級分布情況如下:

風險漏洞按風險等級分布占比

第三方庫安全風險分析

在固件開發過程中,為了節約開發成本、提高開發效率,很多開發廠商會直接使用第三方庫。幾乎所有的軟件中都含有第三方庫,據Gartner統計,2018年軟件使用第三方庫的代碼量占到了總代碼量的80%,自研代碼比例越來越低。大部分固件開發廠商在引入第三方庫時,并未關注引入組件是否存在安全隱患或者缺陷,默認軟件安全應該由組件提供者保障,也就是供應鏈上游進行檢測。但實際上,通過對一些著名開源工程進行分析發現,這些工程幾乎完全不去做任何安全校驗。

1.平均每款固件包含21.46個第三方庫漏洞,版本普遍較陳舊

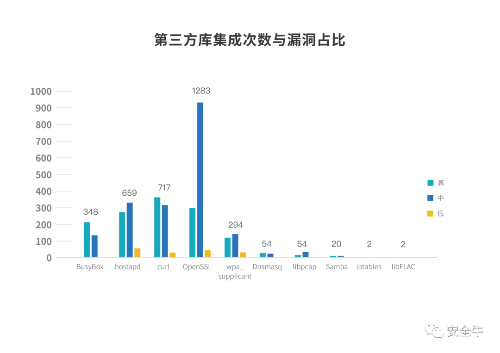

根據檢測結果統計,平均每款固件中存在的第三方庫漏洞數量約為21.46個。第三方庫被調用次數和漏洞數量統計如下:

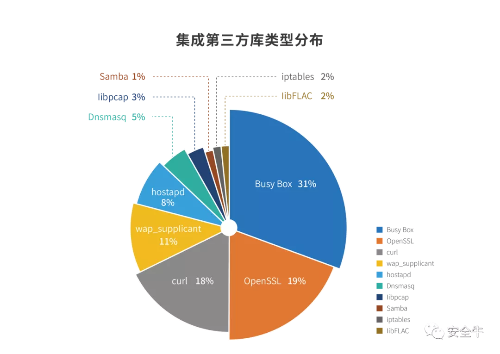

第三方庫被調用次數占比統計

第三方庫漏洞數量統計

在固件所調用的第三方庫中,以調用次數排名前兩位的庫為例,BusyBox是一個集成了300多個常用Linux命令和工具的軟件,在嵌入式開發中較為常見。但由于一些固件開發廠商的配置疏忽或補丁更新不及時,導致IoT設備產生命令執行甚至代碼執行的漏洞。

OpenSSL是OpenSSL團隊的一個開源的能夠實現安全套接層(SSLv2/v3)和安全傳輸層(TLSv1)協議的通用加密庫,支持多種加密算法,包括對稱密碼、哈希算法、安全散列算法等。2014年,OpenSSL被爆出存在心臟滴血漏洞,2020年,又分別出現CVE-2020-1971、CVE-2020-1968(浣熊攻擊)、CVE-2020-1967等漏洞。

由此可見,第三方庫漏洞帶來的安全隱患不容小覷。

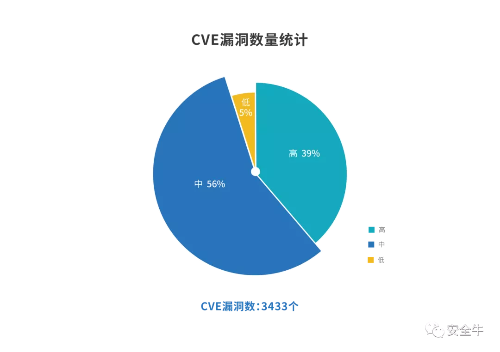

2.高危漏洞占比近40%

第三方庫安全風險按高、中、低等級劃分的分布圖如下,高危和中危的比例已經超過了90%,第三方庫造成的安全風險形勢十分嚴峻。

第三方庫漏洞風險等級分布

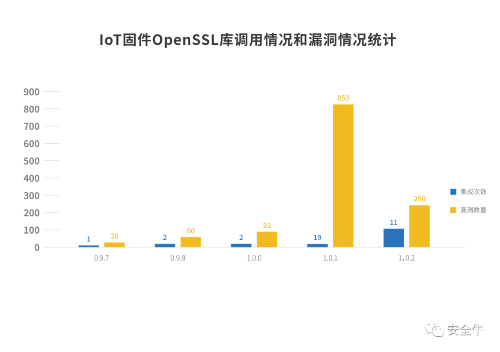

3.OpenSSL庫潛在安全風險較多

漏洞數量最多的OpenSSL庫,被調用35次,共發現安全漏洞1283個,分布在0.9.7、0.9.8、1.0.0、1.0.1、1.0.2五個版本中,大量固件調用了1.0.1版本。而這些版本的發布時間均較早,目前已停止維護和更新,而很多固件開發廠商缺乏安全漏洞補丁跟蹤和版本更新等安全策略和安全管理機制,新發布的CVE漏洞將很難在這些老版本上得到修復,集成這些版本的固件面臨的安全風險也更大。

IoT固件OpenSSL庫調用情況和漏洞情況統計

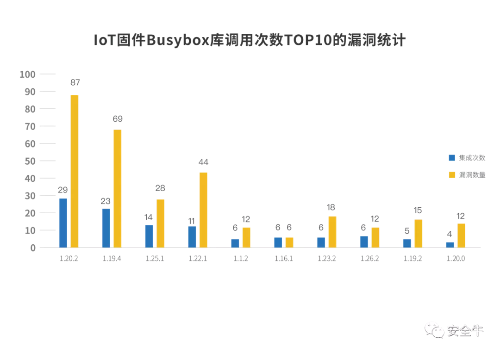

4.Busybox被調用次數最多,安全風險依然不容忽視

調用次數最多的Busybox庫,被調用126次,共發現安全漏洞348個,版本覆蓋范圍1.00-1.26.2共19個版本。與OpenSSL情況類似,各固件開發廠商集成的Busybox版本同樣滯后,以集成次數最多的1.20.2版本為例,距最后一次針對性補丁發布已經過去9年;相對最新的1.26.2版本,最后一次補丁更新時間為2017年。

IoT固件Busybox庫調用次數TOP10

四、固件檢測評估有效應對攻擊“下移”

由于物聯網行業自身的碎片化和多樣性,使得固件的獲得及通用、高效、精準的自動化安全檢測十分困難:一方面,大多數IoT設備開發廠商都是基于已有模塊或開源代碼進行二次開發或碎片代碼適配,加上設計開發人員安全意識薄弱,導致出廠即存在各種各樣的安全隱患;另一方面,IoT設備操作系統繁多,使用架構不一,固件格式更是千差萬別。這些多樣性與差異化都給自動化安全分析帶來了挑戰。

隨著應用軟件安全性得到顯著加固,黑客的攻擊路徑開始沿著技術堆棧“下移”,將IoT設備固件做為攻擊目標。越來越多的智能設備廠商意識到固件安全不再是一個理論問題,盡管解決方案紛紛出臺,但大多數廠商顯然尚未做好準備,從分析結論可以看到,很多漏洞仍未被檢測,沒被打上補丁,滋生了各類安全風險。

為了實現最基本的風險管理與安全合規,智能設備廠商在開發物聯網產品時,應當將固件漏洞檢測評估做為持續集成(CI)環境中的一個組成部分,利用工具定期開展靜態和動態分析測試,識別物聯網固件的安全漏洞和設計缺陷,參照危害程度評級指導漏洞修復次序,并開展回歸測試,確保總體上能夠改善固件的安全狀況,并在不斷變化的威脅環境中降低智能設備的安全風險。