近日,美國國家情報系統研究人員(ANSSI)在藍牙Bluetooth Core和Mesh Profile規范中發現多個安全漏洞,攻擊者可利用這些漏洞在配對過程中冒充合法設備,并發起中間人(MitM)攻擊。

藍牙核心和網格配置文件規范定義了藍牙設備相互通信以及使用低能耗無線藍牙設備所需的要求,以實現可互操作的網格網絡解決方案。

負責監督藍牙標準開發的藍牙特別利益組織(Bluetooth Special Interest Group,簡稱Bluetooth SIG)今天早些時候發布了安全公告,針對影響這兩個脆弱規范的七個安全漏洞逐一提供了緩解建議。

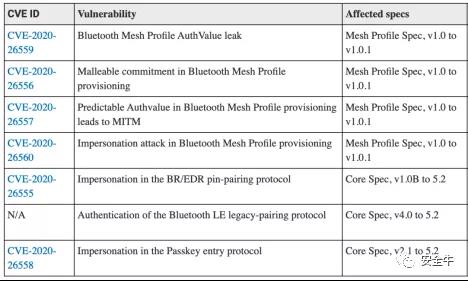

下表中列出了有關已發現漏洞的詳細信息,包括受影響的藍牙規格。

據卡內基梅隆大學CERT協調中心(CERT/CC)稱,到目前為止,Android開源項目(AOSP)、思科、英特爾、紅帽、Microchip Technology和Cradlepoint的產品都受到了這些安全漏洞影響。

AOSP正在努力發布安全更新,以緩解影響Android設備的CVE-2020-26555和CVE-2020-26558漏洞。

AOSP告訴CERT/CC:“Android已將該問題評估為Android OS的嚴重漏洞,并將在即將發布的Android安全公告中發布針對此漏洞的補丁程序。”

思科還在努力修補影響其產品的CVE-2020-26555和CVE-2020-26558問題。

該公司表示:“思科正在通過事件PSIRT-0503777710跟蹤這些漏洞。”

“思科已經調查了上述藍牙規范漏洞的影響,目前正在等待所有產品開發團隊分別提供解決這些問題的軟件修補程序。”

盡管受到某些漏洞的影響,但英特爾、紅帽和Cradlepoint在漏洞披露之前并未向CERT/CC提交聲明。