智能卡" title="智能卡">智能卡安全控制器" title="安全控制器">安全控制器經(jīng)常遭受大量的黑客攻擊。最近,攻擊方法的巨大改進(jìn),宣布了以前許多設(shè)計(jì)聲稱(chēng)其產(chǎn)品非常安全的說(shuō)法的終結(jié)。對(duì)于原本設(shè)計(jì)具有很長(zhǎng)設(shè)計(jì)壽命的用于護(hù)照之類(lèi)的高安全性芯片來(lái)說(shuō),現(xiàn)在也不得不采取最新的反制措施來(lái)應(yīng)對(duì),而需要接受最廣泛的各種測(cè)試。

應(yīng)該清楚地區(qū)分純正的RFID芯片和帶有標(biāo)準(zhǔn)的微控制器和安全控制器。純正的RFID芯片主要用于物品識(shí)別類(lèi)的應(yīng)用,其中并不包含微控制器。這類(lèi)芯片的功能性和安全措施有限,因而只能用于其特定的應(yīng)用。

對(duì)于非接觸" title="非接觸">非接觸卡應(yīng)用來(lái)說(shuō),則需要非常高級(jí)別的私密保護(hù)和數(shù)據(jù)保護(hù)。而特別設(shè)計(jì)的安全為控制器,則能夠滿足這類(lèi)應(yīng)用的私密保護(hù)和數(shù)據(jù)保護(hù)的高級(jí)需求。

從各類(lèi)研討來(lái)看,人們對(duì)識(shí)別文件領(lǐng)域的芯片技術(shù)的應(yīng)用的關(guān)注正在興起。但目前的絕大多數(shù)的討論焦點(diǎn)都集中在電子識(shí)別系統(tǒng)技術(shù)的實(shí)際應(yīng)用上。不過(guò),人們還必須對(duì)一個(gè)不太容易看到的方面(即芯片技術(shù)本身)引起重視。

對(duì)于用于像電子識(shí)別卡或護(hù)照這類(lèi)的非接 觸卡中的半導(dǎo)體芯片,必須設(shè)計(jì)有保護(hù)所存數(shù)據(jù)不被非法篡改的能力。黑客通過(guò)對(duì)芯片內(nèi)部的數(shù)據(jù)進(jìn)行操作來(lái)實(shí)現(xiàn)非法的篡改。當(dāng)卡本身被篡改后,黑客能夠使內(nèi)容符合某國(guó)的身份證信息,從而使得印刷信息和芯片內(nèi)信息相一致。有些識(shí)別系統(tǒng)能夠?qū)崿F(xiàn)鑒權(quán)功能,即閱讀設(shè)備能夠檢查身份證或護(hù)照的信息的完整性和真實(shí)性,甚至是反之亦然,這被稱(chēng)作為互鑒權(quán)。對(duì)于這兩種應(yīng)用,安全控制器對(duì)帶有用于檢查的單獨(dú)密鑰。但是,一旦這個(gè)密鑰被公開(kāi),安全也將不復(fù)存在。因此,這類(lèi)芯片還必須能夠保護(hù)其安全鑒權(quán)密鑰不被非法讀取。

總之,芯片制造商的目標(biāo)就是設(shè)計(jì)有效的、可測(cè)試并可鑒定的安全措施,以抵御以下三大類(lèi)的威脅:誤感應(yīng)攻擊、物理攻擊和旁路通道攻擊。

半入侵攻擊

目前,擾亂智能卡的功能演變成一種比較令則攻擊方法,全世界范圍內(nèi)從業(yè)余到非常職業(yè)的成千上萬(wàn)的黑客都采用這種方法。因此,這種誤感應(yīng)攻擊(也被稱(chēng)作為半入侵攻擊)已經(jīng)變成安全控制器的安全性能*估和驗(yàn)證的主要對(duì)象。

智能卡控制器通常采用硅片制成。而硅片的電性能會(huì)隨著不同的環(huán)境參數(shù)而不同。例如,硅片的電性能將隨著不同的電壓、溫度、光、電離輻射以及周?chē)姶艌?chǎng)的變化而改變。攻擊者將通過(guò)改變這些環(huán)境參數(shù),來(lái)試圖引入一些錯(cuò)誤的行為,包括對(duì)智能卡控制器的程序流中引入錯(cuò)誤。通常,攻擊者會(huì)迫使芯片做出錯(cuò)誤的決定(例如接收錯(cuò)誤的輸入鑒權(quán)碼),允許訪問(wèn)存儲(chǔ)器中的保密數(shù)據(jù)。這種所謂的“存儲(chǔ)器轉(zhuǎn)儲(chǔ)”正逐漸成為錯(cuò)誤攻擊感興趣的地方。

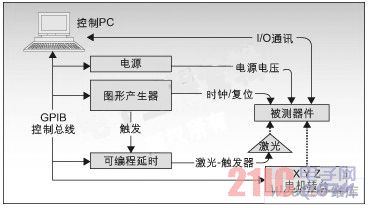

圖1:光學(xué)錯(cuò)誤攻擊;專(zhuān)家實(shí)驗(yàn)室*估設(shè)備建立。

然而,對(duì)于攻擊者提取采用復(fù)雜算法的完備密鑰來(lái)說(shuō),采用“不同的錯(cuò)誤攻擊(DFA)”在某些情況下只對(duì)某種單一的錯(cuò)誤運(yùn)算有效。

有各種誘導(dǎo)未知錯(cuò)誤的方法,包括改變電源、電磁感應(yīng)、用可見(jiàn)光或輻射性材料來(lái)照射智能卡的表面、或者改變溫度等。上述中的某些方法可以用很低成本的設(shè)備來(lái)實(shí)現(xiàn),從而成為業(yè)余攻擊者的理想選擇。

雖然在安全控制器的數(shù)據(jù)資料中都給出了針對(duì)上述這些攻擊的反制措施,但只有通過(guò)實(shí)際測(cè)試才能證明這些措施是否真正有效。由于這些反制措施的性能變化范圍高達(dá)幾個(gè)數(shù)量級(jí),故通過(guò)獨(dú)立的*估和驗(yàn)證來(lái)檢查其安全等級(jí)是極其重要的。在芯片被批準(zhǔn)用于身份證或電子護(hù)照之前,必須經(jīng)受大量的安全測(cè)試。不過(guò),對(duì)于不同國(guó)家的不同身份證系統(tǒng)來(lái)說(shuō),這些安全測(cè)試的標(biāo)準(zhǔn)也是不一樣的。

針對(duì)錯(cuò)誤誘導(dǎo)式攻擊的概念的實(shí)現(xiàn)必須從不同的觀點(diǎn)上來(lái)看,必須構(gòu)建一個(gè)嚴(yán)格的相互合作機(jī)制。英飛凌公司先進(jìn)的芯片卡控制器的安全理念建立在以下三個(gè)方面:

1. 防止錯(cuò)誤誘導(dǎo);

2. 監(jiān)測(cè)錯(cuò)誤誘導(dǎo)條件;

3. 各種抵御安全控制器錯(cuò)誤行為的措施。

過(guò)濾電源和輸入信號(hào)作為第一道屏障,利用快速反應(yīng)穩(wěn)定器來(lái)阻止給定范圍的電壓突變。同樣,某些有關(guān)時(shí)鐘電源的不規(guī)則行為也被阻止。例如,如果安全控制器受到僅用一般的規(guī)則是無(wú)法抵御的非常高的電壓的攻擊,傳感器就被用作為第二道屏障的一部分。如果傳感器監(jiān)測(cè)到環(huán)境參數(shù)的臨界值,就會(huì)觸發(fā)告警,芯片就會(huì)設(shè)置到安全狀態(tài)。電壓傳感器用來(lái)檢查電源,時(shí)鐘傳感器檢查頻率的不規(guī)則行為,而溫度和光傳感器則檢查光和溫度攻擊。由于光攻擊可以通過(guò)芯片的背面來(lái)實(shí)現(xiàn),該光傳感器對(duì)于器件兩面的攻擊都有效。第三道屏障是從安全控制器內(nèi)核本身建立的。通過(guò)硬件和軟件的相結(jié)合形成了有效的第三道屏障。這里,硬件與軟件的相結(jié)合是至關(guān)重要的,因?yàn)樵谀承┣闆r下,純軟件措施的本身就是錯(cuò)誤攻擊的對(duì)象。

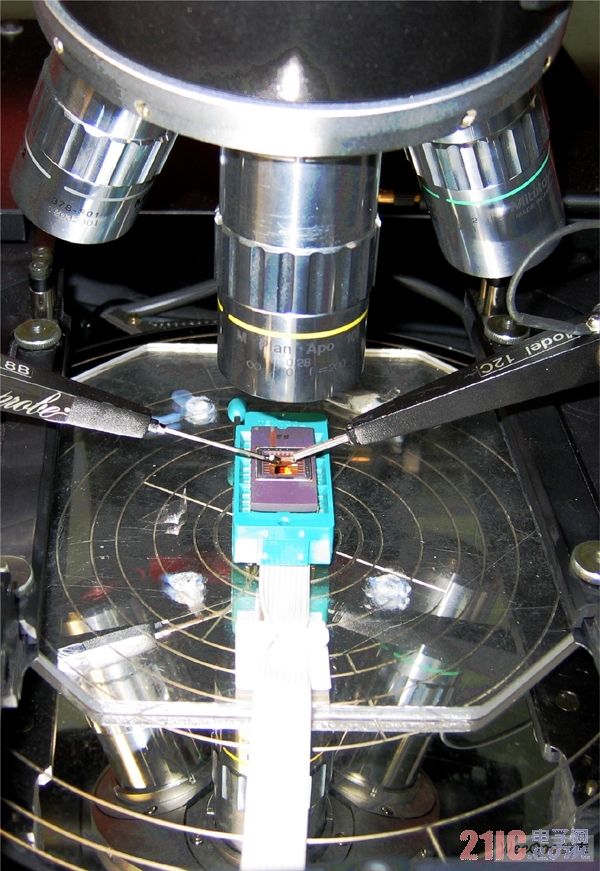

圖2:物理攻擊;顯示保密信號(hào)的探針。

可控的物理層攻擊

攻擊者可能也會(huì)以更直接的方式來(lái)操控芯片上的電路,例如,利用電器設(shè)備直接連接微控制器上的信號(hào)線,來(lái)讀取線上所傳輸?shù)谋C軘?shù)據(jù)或?qū)⒐粽咦约旱臄?shù)據(jù)注入芯片中。

為了對(duì)付物理攻擊,最重要的是在芯片內(nèi)部對(duì)存儲(chǔ)器和總線系統(tǒng)進(jìn)行加密,這指的是存在芯片上的數(shù)據(jù)本身就要用強(qiáng)大的密碼算法進(jìn)行加密,這就是的即便是攻擊者能夠得到這些數(shù)據(jù),也只能產(chǎn)生無(wú)用的信息。

另一方面,可以采用有效的屏蔽網(wǎng)對(duì)攻擊者構(gòu)成有效的屏障。這種情況下,采用微米級(jí)的超細(xì)保護(hù)線來(lái)覆蓋安全控制器。這些保護(hù)線被連續(xù)地監(jiān)控,如果某些線與其它短路、切斷或損壞,就會(huì)啟動(dòng)報(bào)警。采用這么多層次的保護(hù)措施,就可以對(duì)控制器起到相當(dāng)?shù)谋Wo(hù)作用,以免于遭受物理攻擊,即便是來(lái)自高級(jí)攻擊設(shè)備的攻擊。

旁路攻擊

攻擊者也會(huì)采用方法來(lái)獲取保密數(shù)據(jù)信息(例如鑒權(quán)碼),這是通過(guò)芯片工作時(shí)仔細(xì)地觀察各種參數(shù)來(lái)實(shí)現(xiàn)的。利用功率分析(SPA——簡(jiǎn)單功率分析,DPA——不同功率分析,EMA——電磁分析)的方法,攻擊者可以根據(jù)功耗或電磁輻射來(lái)提取信息,因?yàn)楦鶕?jù)操作類(lèi)型的不同以及芯片中所處理的數(shù)據(jù)不同,功耗和輻射強(qiáng)度是變化的。

圖3:電磁分析;從芯片中得到旁路信息的感應(yīng)線圈。

過(guò)去、現(xiàn)在和未來(lái)

考慮到攻擊者將會(huì)不斷地改變攻擊方法甚至采用更新的技術(shù),必須認(rèn)清有效地防護(hù)目前和未來(lái)的攻擊需要整套的安全概念。因此,英飛凌公司決定研發(fā)公司自己的高安全處理器內(nèi)核,來(lái)用于公司的芯片卡。在技術(shù)研究和產(chǎn)品研發(fā)以及安全測(cè)試和驗(yàn)證過(guò)程中,安全和產(chǎn)品性能都得到最佳優(yōu)化。盡管研發(fā)自己的內(nèi)核的決定也與其它考慮有關(guān),在第一次安全測(cè)試完成后通常優(yōu)點(diǎn)可以立即體現(xiàn)。英飛凌公司采用最先進(jìn)的攻擊技術(shù),對(duì)其產(chǎn)品的反攻擊措施和安全性能進(jìn)行了徹底的測(cè)試。為了證明目標(biāo)安全等級(jí)的價(jià)值,獨(dú)立的安全*估和驗(yàn)證也具有顯赫的重要性。

公司在安全方法學(xué)和反攻擊方面的研究決不會(huì)停止。公司正在考慮未來(lái)的攻擊技術(shù)的演進(jìn),通過(guò)設(shè)計(jì)新的安全產(chǎn)品,來(lái)提供有效的保護(hù)并應(yīng)對(duì)未來(lái)的攻擊技術(shù)。